WannaCryptor è un ransomware che sfrutta una falla di Windows (risolta con l’aggiornamento MS17-010).

Scopriamo insieme come funziona, quali sistemi colpisce e cosa bisogna fare subito per impedire o fermare l’infezione.

Tutto il mondo ne sta parlando: è in corso un attacco senza precedenti, che sta diffondendo a macchia d’olio il ransomware WannaCryptor.

L’aggressione ha interessato i PC degli utenti finali, pc aziendali, enti pubblici ed enti governativi.

Ma come è potuto accadere?

La risposta, ahimè, è semplice: il malware ha potuto “approfittare” di sistemi Windows obsoleti e non aggiornati. In particolare, è riuscito ad entrare facilmente all’interno di sistemi che non avevano installato le ultime patch di sicurezza rilasciate da Microsoft.

Infatti, a subire l’attacco sono le macchine Windows sprovviste dell’aggiornamento di sicurezza MS17-010 che Microsoft ha distribuito a partire dal 14 marzo scorso.

Tutti i pc Windows sprovvisti della patch MS17-010 sono quindi potenzialmente aggredibili. Non soltanto i sistemi Windows più vecchi, ma anche quelli di più recente fattura (compreso Windows 10).

Come funziona WannaCryptor?

Il contagio avviene tendenzialmente tramite email, attraverso un attacco di phishing.

Le vittime ricevono una email, apparentemente proveniente da una banca, con l’invito a scaricare un documento. Una volta aperto il documento è già troppo tardi: il pc viene infettato e il malware comincia a diffondere il virus all’interno della rete locale aggredendo quindi, potenzialmente qualsiasi pc, server, NAS o altro dispositivo in rete.

I file presenti sul pc infettato vengono cifrati e diventa impossibile accedere a essi se non si fornisce una password. Le estesioni dei file vengono cambiate in .wnry, .wcry, .wncry e .wncrypt.

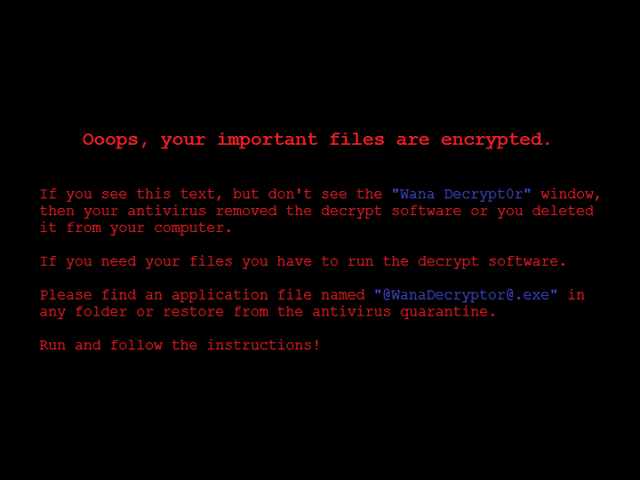

Viene visualizzato sullo schermo un messaggio che spiega che il contenuto del pc è stato cifrato, e che per ottenere la chiave di decifrazione è necessario pagare un riscatto, con le istruzioni per effettuare il pagamento.

Il salvaschermo del pc viene sostituito con la seguente immagine.

E allora, cosa bisogna fare per non correre rischi?

Chi ha già installato la patch MS17-010 oppure gli aggiornamenti cumulativi mensili di marzo, aprile o maggio per la versione di Windows in uso, è al momento immune a qualunque rischio di attacco.

A dimostrazione della gravità del problema, Microsoft ha rilasciato aggiornamenti ufficiali anche per i suoi sistemi non più supportati, come Windows XP e Windows Server 2003: sono scaricabili cliccando sul link in fondo a questa pagina.

Oltre a provvedere all’aggiornamento del sistema operativo, occorre ovviamente aggiornare anche le definizioni virus: i principali antivirus hanno infatti ricevuto aggiornamenti per rilevare e bloccare questo ransomware, anche nella sua versione più recente e dannosa.

Ovviamente è necessario che le firme dei virus vengano aggiornate immediatamente all’ultima versione disponibile.